|

|

|

Насколько «перегрет» рынок внутренней безопасности?

Сами участники рынка оценивают рост сегмента внутренней информационной безопасности примерно в 50 % в год. Естественно, подобная динамика притягивает все большее количество игроков. Это затрудняет выбор конкретного продукта заказчиками, мешает планировать бюджеты и растягивает циклы продаж. Со стороны такая ситуация напоминает не что иное, как мыльный пузырь, который время от времени случается на фондовом рынке. Только в данном случае перегретым может оказаться не рынок акций, а рынок внутренней безопасности.

Сами участники рынка оценивают рост сегмента внутренней информационной безопасности примерно в 50 % в год. Естественно, подобная динамика притягивает все большее количество игроков. Это затрудняет выбор конкретного продукта заказчиками, мешает планировать бюджеты и растягивает циклы продаж. Со стороны такая ситуация напоминает не что иное, как мыльный пузырь, который время от времени случается на фондовом рынке. Только в данном случае перегретым может оказаться не рынок акций, а рынок внутренней безопасности.

Прежде чем перейти к проблемам, с которыми сталкиваются поставщики решений и компании-заказчики, необходимо определить, что следует понимать под рынком внутренней информационной безопасности (ИБ). Итак, это все продукты и услуги (решения), которые предназначены для выявления и/или предотвращения внутренних нарушений (в контексте ИБ). Чаще всего под этими нарушениями понимают утечку конфиденциальной информации, что совершенно справедливо, так как это наиболее опасная угроза.

По сравнению с целостностью и доступностью, нарушение конфиденциальности — это необратимое явление. Между тем, восстановить искаженную информацию часто можно из резервной копии (решение проблемы целостности), а чтобы повысить доступность следует ввести новые вычислительные мощности или автоматизировать бизнес-процессы. С утечкой все иначе — если данные были раскрыты, например, в интернете, то вернуть им секретность уже невозможно.

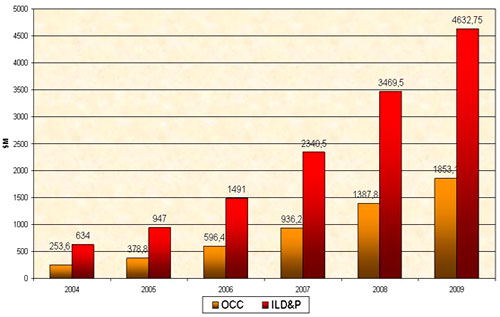

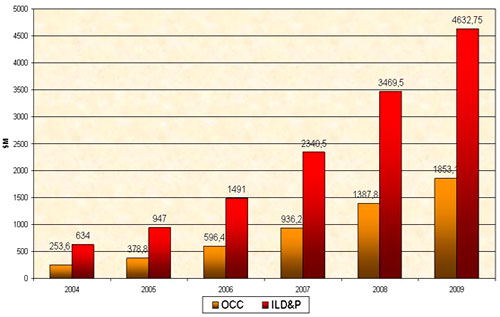

Вернемся теперь к оценке рынка внутренней ИБ. В начале посмотрим на один лишь сегмент этого рынка — OCC (Outbound Content Security). В него входят решения для борьбы с утечкой через исходящий трафик (почтовый, пейджинговый, интернет). По данным IDC, объем мирового рынка OCC в 2006 году составил почти 600 млн долларов. Другими словами, темпы роста в прошлом году составили 63,5 %. Однако этот сегмент является лишь небольшой долей рынка внутренней ИБ. Ведь каналы утечки не ограничиваются одним только сетевым трафиком. В сети компании есть еще рабочие станции, принтеры, базы данных, файловые серверы и т.д. Кроме того, есть продукты, которые контролируют все эти ресурсы. С легкой руки IDC весь этот рынок получил название ILDP (Information Leakage Detection and Prevention), что является синонимом нашему определению рынка внутренней ИБ. Таким образом, если посмотреть на общемировые объемы ILDP в 2006 году, то рынок достиг отметки в 1,5 млрд долларов.

Динамика и объем мирового рынка внутренней ИБ

Источник: ILDP — InfoWatch, 2007

Если говорить о российском рынке внутренней ИБ, то по оценкам аналитического центра InfoWatch в 2006 году он достиг объемов в 50 млн долларов. Более того, темпы роста этого рынка превзошли даже самые смелые ожидания. По словам Дениса Зенкина, директора по маркетингу компании InfoWatch, в прошедшем году компания увеличила свой оборот в 3 раза, а количество клиентов — в 2,5 раза. Более того, по результатам 2007 года InfoWatch ожидает еще больших показателей.

Камень преткновения

Из приведенных цифр понятно, что рынок внутренней ИБ растет, как на дрожжах. Однако это еще очень молодой сегмент, на котором просто не успело сформироваться единое видение решения. Другими словами, среди поставщиков нет стандартного подхода к тому, как надо защищать от внутренних угроз. Кроме того, сами заказчики еще не определились с тем, что они хотят получить в итоге. По словам Дениса Зенкина, если сравнить несколько запросов от различных компаний-заказчиков на поставку, например, антивирусных средств, то эти требования будут на 90 % совпадать. Однако когда речь заходит о защите от инсайдеров и утечек, то запросы наоборот будут иметь лишь 10 % общих требований.

Подтверждением сложившейся ситуации являются результаты исследования «Внутренние ИТ-угрозы в России 2006», в ходе которого компания InfoWatch опросила 1450 российских государственных и коммерческих организаций. Перед респондентами был поставлен вопрос о самых серьезных препятствиях на пути внедрения систем защиты от инсайдеров и утечек. Особый интерес представляют ответы компаний из двух наиболее продвинутых отраслей: банковского сектора и телекоммуникаций. Как известно, эти отрасли находятся впереди многих других по использованию новейших средств ИТ и ИБ. Так вот самым трудным препятствием стало отсутствие стандартного подхода к внутренней ИБ. Среди банков этот ответ набрал 32 %, а в телекоммуникациях — 30 %. В обоих случаях эта причина заняла первое место.

На второй позиции, как легко догадаться, оказались бюджетные ограничения, набравшие на 10 % меньше. Однако примечателен тот факт, что когда в конце опроса респондентов попросили прокомментировать ситуацию вокруг внутренней ИБ, они снова вернулись к основным препятствиям и связали бюджетные ограничения с отсутствием единого видения. Дело в том, что отсутствие стандартного подхода очень сильно затрудняет выбор конкретного решения, так как организация вынуждена выслушивать очень многих поставщиков, каждый из которых обладает какими-то плюсами, но мало чем пересекается с конкурентами. Кроме того, возникают естественные трудности с планированием бюджета. Один респондент привел очень простое сравнение этой проблемы с антивирусной безопасностью: «Сегодня всем известно, как нужно защищаться от вирусов. Поставил антивирус на шлюзах и рабочих станциях, запланировал расходы на продление лицензии на следующий год и все — дело сделано. С защитой от инсайдеров и утечек все иначе. У каждого поставщика свое видение того, как нужно стоить систему внутренней ИБ. Даже с коллегами по цеху не всегда удается найти общий язык по этому вопросу».

Рынок перегревается

Так как единого подхода к внутренней ИБ еще нет, каждый игрок может представлять свое собственное видение происходящего на рынке. Между тем, бурный рост всего сегмента средств защиты от инсайдеров и утечек притягивает к себе все новых поставщиков, подходящих к решению проблемы на свой лад. В результате на рынке становится все больше и больше игроков, некоторые из которых никогда не работали в сегменте ИБ, но теперь пользуются возникшей волной в попытке получить сверхприбыль.

Чтобы лучше понять суть происходящего, достаточно посмотреть на появившийся совсем недавно класс программ, который в мире принято называть «smart-drivers». В эту группу попадают все программы, которые обеспечивают контроль над портами рабочей станции, чтобы исключить утечку данных через флэшки, компакт-диски и т.д. Очевидно, что все они позиционируются, как средства защиты от инсайдеров. Однако на самом деле они защищают от внутренних нарушителей точно так же, как и от вредоносных кодов. Ведь если компания запретила сотруднику использовать USB-порт, это значит, что служащий не сможет принести из дома вирус и заразить корпоративную сеть. Более того, 99 % «умных драйверов» не умеют отличать конфиденциальную информацию от публичных документов. Поэтому такие продукты работают в режиме разрешить/запретить. Т.е. пользователю либо разрешается использовать порт, либо запрещается. Никаких вариантов типа «можно записать на флешку публичные данные, но нельзя секретную информацию» эти продукты предложить не могут. Другими словами, предлагаемый контроль над портами это все равно, что турникет в метро. Умный драйвер стоит на входе и выдает билеты. У пользователя есть билет, следовательно, он может пройти. Нет билета — не может. А что если у человека есть билет и пулемет? Турникет его спокойно пропустит, так как его задача просто проверить наличие билета. Что же касается пулемета, то это уже заботы внутреннего наряда милиции, системы видео-наблюдения и т.д.

Тоже самое происходит и на рабочей станции: если у служащего есть разрешение на использование USB-порта, поэтому он берет и сливает все секреты на флешку. Конечно, разработчики умных драйверов все это прекрасно понимают, поэтому пытаются добавить такие, казалось бы, полезные возможности, как задание номеров разрешенных к использованию флешек. Например, у служащего есть определенная флешка, на нее он может записывать данные, а на другие нет. Здесь сразу же приходят на ум слова одного коммерческого директора: «Отлично! Дайте две!». Действительно, будет ли организации легче, если служащий украдет информацию на разрешенной флешке, а не на какой-то еще? Завершая тему умных драйверов отметим еще одну возможность, которую в последнее время поставщики позиционируют, как защиту от инсайдеров. Это теневое копирование. Т.е. все файлы, записываемые на флешку, складываются в специальный архив для последующего анализа. Безусловно, это хорошая функциональность. Но заказчики часто теряют из вида, что теневой архив каждого пользователя хранится прямо на его рабочей станции. Нет никакой базы данных, следовательно, нет возможности централизованно и достаточно эффективно анализировать всю собранную информацию. У такого подхода есть и другие недостатки. Во-первых, он не способен предотвратить утечку данных, а может лишь выявить ее источник постфактум, после анализа событий. Во-вторых, теневое копирование вызывает сильнейшее замедление, как рабочей станции, так и сети в целом из-за огромного объема дополнительного трафика. Таким образом, сегодня на рынке внутренней ИБ представлено довольно много одних только «smart-drivers», хотя к защите от утечек они имеют весьма отдаленное отношение.

Отсутствие единого видения внутренней ИБ приводит к тому, что в этот сегмент идут производители канальных решений. Например, если компания поставляет антивирус и антиспам для почтового трафика и интернета, то она может добавить к этому еще и фильтрацию исходящей почты и WWW-запросов. Таким путем поставщик легко попадает на рынок внутренней ИБ, представляя свое собственное видение проблемы. Между тем, за управление антивирусом и антиспамом в организации отвечает системный администратор, а за внутренней ИБ должен следить офицер ИБ.

Ключевое преимущество канальных решений в том, что весь канал находится под контролем одного человека. Такие решения имеют очень широкую функциональность, добавляя к технологиям контроля над движением информации специфический для каждого канала функционал, не имеющий прямого отношения как к защите от утечек (антивирус, антиспам, антифишинг) или ИБ вообще (URL-фильтр, контроль расхода бумаги на принтерах и т.д.).

Однако недостатком использования канальных решений является невозможность комплексного подхода. Если служба ИБ организована по функциональному принципу, то она будет постоянно страдать от невозможности интеграции анализа данных в разных каналах и невозможности централизованного распространения политик. Используя решения для разных каналов от одного производителя, офицеру ИБ придется работать с разными консолями управления политиками, хранить контент в нескольких БД и архивировать данные в разных хранилищах. Даже идентификация пользователя происходит по разным параметрам. Например, почтовый фильтр идентифицирует пользователей по почтовому адресу, а web-фильтр по IP-адресу. Это затрудняет синхронизацию и индексацию информации для анализа деятельности нарушителя. Невозможно централизованно посмотреть, что конкретно отсылал конкретный пользователь и по каким каналам. В то же самое время службе безопасности, если она организована функционально, безразлично, по какому каналу произошла утечка, но канальная организация защиты не позволяет ей сфокусироваться на нарушителе и защищаемой информации, предоставляя неконсолидированную информацию по каждому из каналов.

С точки зрения стандартов ИБ канальные решения представляют собой традиционный подход защиты канала утечки на основе модели «угроза — техническое решение». В этом случае служба ИБ концентрируется на контроле каналов вместо того, чтобы защищать информацию, раздавая профили доступа к каналам и контролируя их соблюдение. Для службы ИБ эксплуатация многофункциональной канальной защиты представляет потенциальный конфликт со службой ИТ, связанный с постоянным разделением прав на функции и настройки, связанные с безопасностью и не связанные с ней. Однако, несмотря на все эти проблемы, поставщики канальных решений продолжают активно продвигать свои продукты на рынок. С одной стороны, это неплохо, так как на эти продукты все еще есть спрос, а с другой — рано или поздно заказчикам придется отказаться от этих технологий, так как их потенциал изначально ограничен.

Таким образом, на рынок внутренней безопасности начинают переключаться игроки, которые смогли хоть как-то соотнести свои продукты с защитой от инсайдеров. Постепенно рынок начинает перегреваться, так как поставщиков уже сейчас много, а их число продолжает расти. Со стороны все это напоминает мыльный пузырь — кошмар любого инвестора. Более того, рано или поздно рынок внутренней ИБ может лопнуть. Однако прежде чем обсуждать когда и как это произойдет, рассмотрим одно очень интересное заблуждение, которое находит поддержку у многих организаций-заказчиков и поставщиков.

На пути к стандартному решению

Выше был обозначил мыльный пузырь внутренней ИБ. Действительно, рынок уже перегрет, но самое интересное — он будет греться и дальше. В течение ближайших 1-2 лет в данном сегменте появятся еще несколько игроков, возможно, с абсолютно новыми подходами, а может и с развитием тупиковых направлений: канальных продуктов и контроля сменных носителей (smart-drivers). Однако два года — это тот максимальный срок, в течение которого мыльный пузырь может расти, привлекая все новых поставщиков. Затем он лопнет, и на рынке останется только один подход к внутренней ИБ, который все поставщики будут более или менее копировать. Это произошло на рынке антивирусной защиты в конце 1990-ых, то же самое будет, вероятно, и здесь.

Между тем, предпосылки к появлению нового — стандартизованного и единого — видения можно рассмотреть уже сейчас. Например, в Европе и США такие ветви, как канальные решения и умные драйверы, уже начинают отмирать. Вместо этого поставщики и заказчики движутся к периметральной защите (в противовес канальной защите). Эта концепция защиты от утечек информации связана с тем, что сами предприятия, использующие защиту, перешли от канального способа построения служб ИБ к функциональной структуре. Т.е. рынок потребовал появления решения, которое смогло бы управлять защитой от каждой из угроз (вирусов, хакерских атак, действий инсайдеров) вне зависимости от того, по какому каналу она может быть осуществлена. Как и внешние угрозы, внутренние могут быть реализованы по нескольким каналам, поэтому и решения должны быть комплексными.

Комплексное решение представляет собой единое хранилище данных (вне зависимости от того, по какому каналу они покинули сеть), серверы контентной фильтрации и перехватчиков (которые контролируют какой-то один конкретный канал и направляют данные на анализ на сервер контентой фильтрации). Перехватчики могут быть реализованы в трех архитектурах. Во-первых, шлюз (gateway). То есть, отдельно стоящий сервер или отдельное устройство, работающее в режиме прозрачного proxy-сервера. Во-вторых, plug-in для сервера. Например, plug-in для proxy-сервера, почтового или принт-сервера. В-третьих, агент на стороне клиента, например, на уровне рабочей станции.

Достоинством систем периметральной защиты является комплексность и возможность централизованного управления, а также простота масштабирования. Т.к. функции анализа контента и архивирования вынесены в отдельные модули, при увеличении нагрузки на перехватчики достаточно резервировать и кластеризовать только их. Это существенный плюс по сравнению с канальными решениями, которые масштабируются только целиком.

Также к достоинству систем периметральной защиты относится защита инвестиций при внедрении защиты даже одного канала. Нужно лишь однажды создать правила и настроить хранилище, базу контентного анализа и правила для групп пользователей. При внедрении защиты остальных каналов достаточно будет просто установить и подключить перехватчики следующего канала — вся остальная работа по настройке системы уже сделана.

С точки зрения стандартов ИБ периметральные решения представляют собой новый подход для минимизации рисков: «риск — действия по уменьшению рисков». Они не фокусируются на конкретном канале, а фокусируются на риске утечки информации. В этом случае служба ИБ концентрируется на том, какая информация не должна покинуть периметр. Вопрос, по какому каналу она попытается ее покинуть, уже вторичен.

Более того, для службы ИБ модель эксплуатация системы периметральной защиты не подразумевает функционального контакта с ИТ-департаментом. Это исключительно продукт для эксплуатации службой ИБ, следовательно, не может быть никаких конфликтов между этими двумя отделами.

Однако было бы неверно утверждать, что у такого подхода нет недостатков. Они все-таки есть. Во-первых, периметральная защита дорого стоит в том случае, если используется только для одного канала, т.к. для внедрения даже на одном канале приходится покупать хранилище и сервер контентной фильтрации, рассчитанные на работу со всеми каналами. Однако уже при внедрении второго канала стоимость двух канальных решений сравнивается, а при внедрении защиты третьего канала при сравнимой функциональности получается значительный выигрыш.

Во-вторых, при покупке периметрального решения для одного канала к недостаткам иногда относят и отсутствие «сопутствующей» канальной функциональности — антивируса, антиспама, антифишинга, URL-фильтра и т.д. Однако, после внедрения второго и дальнейших каналов эти претензии обычно снимаются, т.к. защита от внешних угроз также строится не по канальному, а по периметральному принципу.

Таким образом, уже сейчас на рынке начинает формироваться единое видение внутренней ИБ. Более того, все указывает на то, что уже через 2-3 года от растущего сейчас мыльного пузыря не останется даже следов, а в сегменте внутренней ИБ будут доминировать комплексные периметральные решения.

Алексей Доля

|

|

Сами участники рынка оценивают рост сегмента внутренней информационной безопасности примерно в 50 % в год. Естественно, подобная динамика притягивает все большее количество игроков. Это затрудняет выбор конкретного продукта заказчиками, мешает планировать бюджеты и растягивает циклы продаж. Со стороны такая ситуация напоминает не что иное, как мыльный пузырь, который время от времени случается на фондовом рынке. Только в данном случае перегретым может оказаться не рынок акций, а рынок внутренней безопасности.

Сами участники рынка оценивают рост сегмента внутренней информационной безопасности примерно в 50 % в год. Естественно, подобная динамика притягивает все большее количество игроков. Это затрудняет выбор конкретного продукта заказчиками, мешает планировать бюджеты и растягивает циклы продаж. Со стороны такая ситуация напоминает не что иное, как мыльный пузырь, который время от времени случается на фондовом рынке. Только в данном случае перегретым может оказаться не рынок акций, а рынок внутренней безопасности.